1.直接查看源码

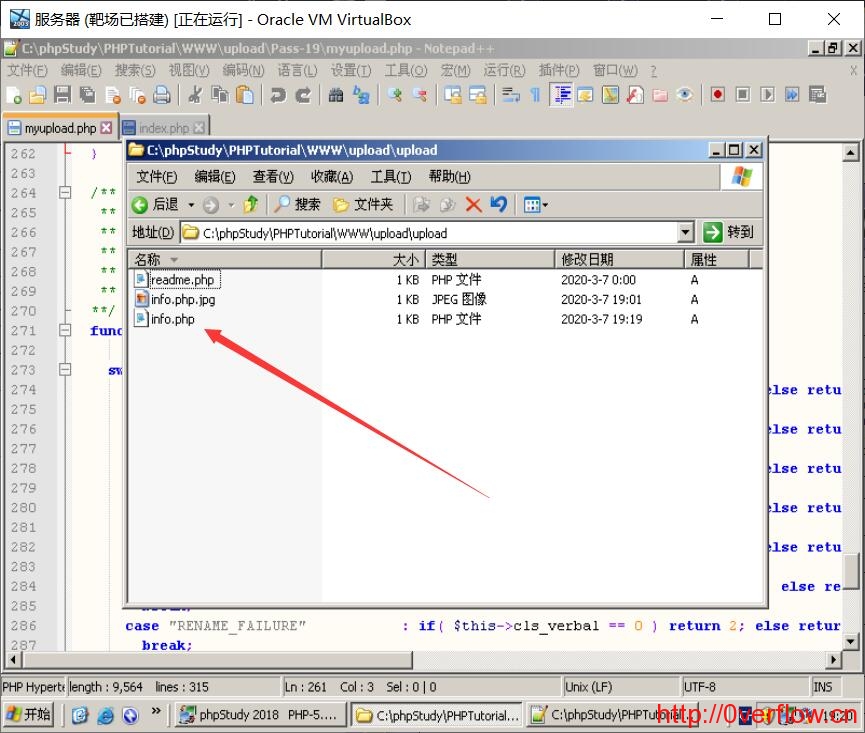

是黑名单过滤,而且保存名字可控。查看提示是“ 本pass的取文件名通过$_POST来获取。 ”感觉作者的本意是不是想用00截断或者文件解析漏洞啊,那00截断也用不了啊,因为要在保存路径上用,直接放文件名上截断了也会被过滤,如果有apache解析漏洞可以 info.php.jpg 这样绕过,如果有解析漏洞也是可以执行的,关于其他的中间件的解析漏洞大家可以去了解。解析漏洞

2.那这里我的说下我的解题思路把,那既然是黑名单,其实很好绕过。前面不是也做过黑名单吗?而且他这里文件名尾部的空格、点号、$::DATA都没有过滤,这么一说大家是不是恍然大悟?

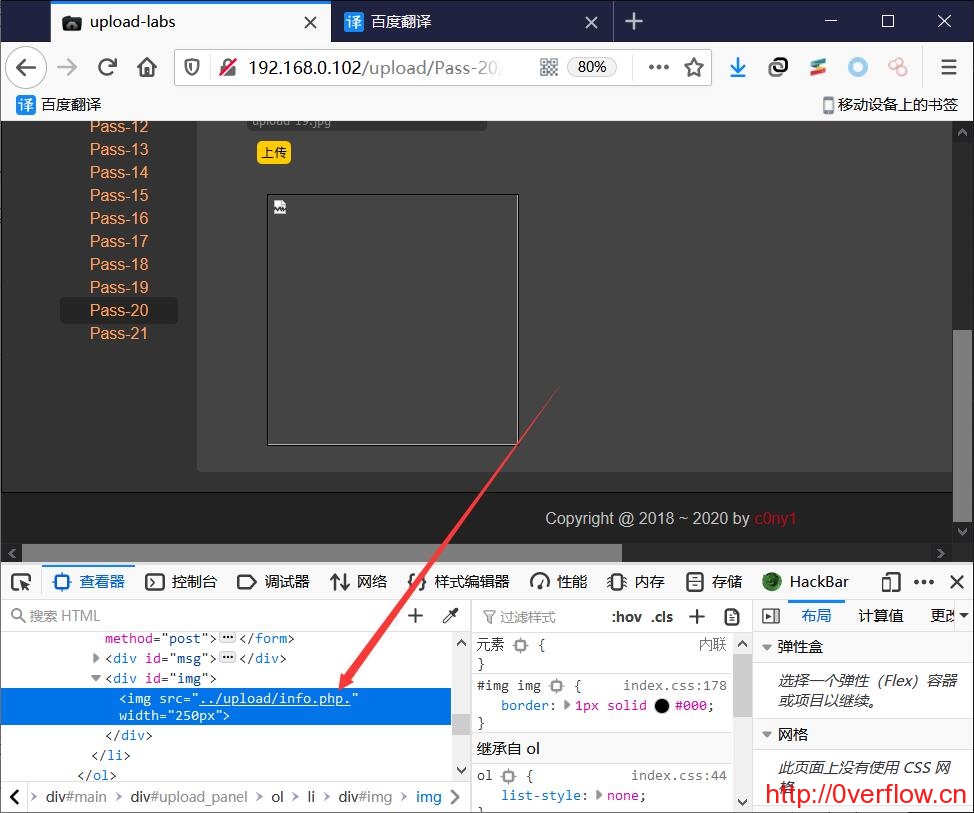

这里我把保存的文件名命名为info.php. 那么后缀就是 php. 不在黑名单里面所以可以绕过

直接上传成功,burpsuite都不用开

完美执行

前面说过,保存在服务器中是没有最后那个点的